Kategorie: IT & Sicherheit

Leser: 763

Kategorie: IT & Sicherheit

Leser: 763

IT & Sicherheit

News, Trends, Artikel und Ratgeber zum Thema IT & Sicherheit

-

Kategorie: IT & Sicherheit

Leser: 763

Marlene Riederer , 26. Juni 2025

Kategorie: IT & Sicherheit

Leser: 763

Marlene Riederer , 26. Juni 2025 -

Als die Technologie des “Redundant Array of Inexpensive Disks” (RAID) in den 1980er Jahren an der University of California, Berkeley, entwickelt wurde, war das primäre Ziel klar definiert: kostengünstigere und zuverlässigere Speicherlösungen zu schaffen, als es mit einzelnen, teuren Festplatten möglich war. Was als akademisches Konzept begann, ist zu einem fundamentalen Bestandteil moderner IT-Infrastrukturen geworden und hat sich kontinuierlich weiterentwickelt.

Kategorie: IT & Sicherheit Leser: 333Carla Columna , 23. Juni 2025 -

YouTube hat sich längst von einer reinen Video-Plattform zur zentralen Informationsquelle für Millionen von Menschen entwickelt. Ob Anleitungen, Produkttests, Nachrichten oder Problemlösungen – Suchende nutzen YouTube nicht mehr nur zur Unterhaltung, sondern aktiv zur Informationsbeschaffung. Die Plattform ist nicht mehr bloß Begleitmedium, sondern wird gezielt angesteuert, wenn konkrete Fragen auftauchen.

Kategorie: IT & Sicherheit Leser: 686Gunter Born , 16. Juni 2025 -

Die internationale Verflechtung ist die Grundlage für höchsten Wissensaustausch. Studierende - sie profitieren enorm von den globalen Möglichkeiten. Insbesondere chinesische Universitäten gelten als Leuchttürme des Wissens. Sie sind auf einem hohen akademischen Niveau angesiedelt. Jedoch steckt in diesem Austausch auch eine Gefahr – die der Spionage. Wirklich alarmierend wird es derzeit in Bayern.

Kategorie: IT & Sicherheit Leser: 974Felix Lee , 16. Juni 2025 -

Meta, der Mutterkonzern von Facebook, Instagram und WhatsApp – er hat einen auffälligen blauen Kreis als Erkennungszeichen. KI-Assistenten, namentlich „Meta AI“, sind in die Plattformen integriert. Das Unternehmen plant, die öffentlichen Daten seiner europäischen Nutzer über 18 Jahren zu verwenden. Diese Initiative zielt darauf ab, das KI-System zu verbessern, und sie beginnt bereits am kommenden Dienstag.

Kategorie: IT & Sicherheit Leser: 567Fritz E-laub , 21. Mai 2025 -

Die digitale Welt steht Kopf. Über 500 Millionen Nutzer auf diesem Planeten verwenden ChatGPT. Einst war der KI-Chatbot ein Nischenprodukt. Heute ist er ein Massenphänomen. Das Update von OpenAI hat hier jedoch für heftige Diskussionen gesorgt. Dieses Update setzte am vergangenen Wochenende ein, ohne Vorwarnung. Nutzer waren überrascht – und irritiert.

Kategorie: IT & Sicherheit Leser: 991Jonas Hubertus , 1. Mai 2025 -

Die Aufregung an den Aktienmärkten ist gegenwärtig unverkennbar. Panik greift um sich – insbesondere durch die aggressive Zollpolitik von Donald Trump. Die Börsenkurse leiden massiv und seit Tagen unter Druck. Manche Anleger haben das Gefühl, ihre Aktien am liebsten sofort verkaufen zu müssen. Besonders frustrierend wird es – bei dieser Marktsituation – wenn die Verkaufs-Order nicht abgeschickt werden kann – weil die Plattform einfach nicht funktioniert.

Kategorie: IT & Sicherheit Leser: 645Marlene Riederer , 8. April 2025 -

Die digitale Unabhängigkeit ist ein Thema – die Nachfrage nach europäischen Alternativen zu US-Diensten wächst exponentiell. Die jüngsten politischen Spannungen zwischen der EU und den USA haben diese Entwicklung begünstigt. Europäische Dienste bieten nicht nur Datenschutz, sondern auch neue Perspektiven auf vertraute digitale Anwendungen. Wenn man bereit ist, bestehende Gewohnheiten zu überdenken, eröffnet sich ein spannender, datensicherer Weg in die digitale Freiheit.

Kategorie: IT & Sicherheit Leser: 627Fabiane Herbst , 8. April 2025 -

Die Einreise in die Vereinigten Staaten kann mit unangenehmen Überraschungen verbunden sein. Aktuelle Entwicklungen wie der Fall eines französischen Wissenschaftlers illustrieren dies eindrücklich. Ein einfacher Austausch über politische Ansichten kann ernste Konsequenzen haben. Dieser Wissenschaftler wurde nach dem Aufeinandertreffen mit den US-Grenzbeamten zurückgeschickt.

Kategorie: IT & Sicherheit Leser: 581Marlene Riederer , 2. April 2025 -

Palantir – ein Name, der in den letzten Jahren in den Medien für Gesprächsstoff gesorgt hat. Was genau steckt hinter dieser Software? Die Möglichkeiten von Palantir sind beeindruckend. Sie kann Verbindungen zwischen Informationen aus verschiedenen Datenbanken herstellen. Das ist ein Vorteil, den menschliche Ermittler möglicherweise nie so schnell – oder überhaupt – erkennen könnten.

Kategorie: IT & Sicherheit Leser: 912Carla Columna , 27. März 2025 -

Cyberkriminalität nimmt Jahr für Jahr zu. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat eine beunruhigende Warnung herausgegeben. Captchas, diese scheinbar harmlosen Häkchen oder Identifikationen von Ampeln, dienen nicht mehr nur dem Schutz vor Bots. Eine neue Betrugsmasche verwandelt diese Sicherheitsvorkehrungen in ein Einfallstor. Schockierend – aber wahr.

Kategorie: IT & Sicherheit Leser: 891Carla Columna , 23. März 2025 -

Arbeiten am Laptop ist für viele von uns der Alltag – oft angesteckt, um Energie zu sparen. Doch was geschieht, wenn Begeisterung aufkommt, um den Arbeitsplatz zu wechseln? Hier spielt der Zustand des Akkus eine entscheidende Rolle. Ohne ausreichende Energie wird es schnell mühselig, das Gerät ins nächste Zimmer oder in den Park mitzunehmen. Ein alarmierendes Gurkengefühl kann bereits aufkommen, wenn man den Akku-Status betrachtet.

Kategorie: IT & Sicherheit Leser: 552Felix Lee , 21. März 2025 -

Die Nachricht trifft hart. Skype, eine Plattform, die seit ihrer Gründung 2003 einen beachtlichen Platz in der digitalen Kommunikationslandschaft einnimmt, wird am 5. Mai 2025 endgültig abgeschaltet. Das charakteristische Blubber-Klingeln und das verzweifelte „Hallo? Hörst du mich?“ sind bald Vergangenheit. Es waren andere Zeiten – nicht so lange her. Vor einigen Jahren war Videotelefonie noch eine Seltenheit. Dann kam Skype.

Kategorie: IT & Sicherheit Leser: 886Carla Columna , 1. März 2025 -

Die Welt der Künstlichen Intelligenz entwickelt sich rasant weiter. Ein Highlight dieser Entwicklung ist das Konzept von „Deep Research“. Diese Technologie könnte das Potential haben, KI-basierte Recherche auf ein neues Niveau zu heben. Im Kontrast zu traditionellen Chatbots, die oft auf ihren statischen Trainingsdaten basieren, ist „Deep Research“ in der Lage, dynamisch nach Informationen zu suchen und diese zu verarbeiten.

Kategorie: IT & Sicherheit Kommentare: 1 Leser: 686Fritz E-laub , 26. Februar 2025 -

Das Bundesamt für Sicherheit in der Informationstechnik, kurz BSI, hat Alarm geschlagen. Die Warnungen betreffen den chinesischen KI-Chatbot DeepSeek und dessen potenzielle Bedrohungen im Bereich Datenschutz und nationale Sicherheit. Im Folgenden beleuchten wir die Hintergründe dieser Warnungen und die damit verbundenen Risiken.

Kategorie: IT & Sicherheit Leser: 707Miko Collard , 15. Februar 2025 -

Android 15 hat viele neue Funktionen, die darauf abzielen, die Benutzererfahrung zu verbessern. Eine neue Lautstärkensteuerung, ein privater Bereich für Daten und ein verbessertes Multitasking sind nur einige der spannendsten Features. In diesem Artikel wird analysiert, welche Smartphones das Update erhalten werden und wann dies zu erwarten ist.

Kategorie: IT & Sicherheit Leser: 883Jonas Hubertus , 8. Februar 2025 -

Das Finanzamt – notwendig, um Transparenz zu garantieren. Doch nicht jeder Weg zum Finanzamt ist der richtige Weg. Unverhofft steht der Steuerzahler vor gefälschten E-Mails, die eine angebliche Rückzahlung versprechen. In dieser digitalen Welt gibt es skrupellose Kriminelle. Sie nutzen die Schwächen des Systems aus. Der direkte Zugang zur Steuererklärung – ein Ziel für Cyberkriminelle.

Kategorie: IT & Sicherheit Leser: 479Marlene Riederer , 28. Januar 2025 -

Die Welt der "Großen Sprachmodelle" wird 2025 ein wichtiger Schrittmacher in der Branche sein. Die Auswahl des geeigneten KI-Modells ist jedoch keine einfache Aufgabe. Diese Art der Entscheidung kann für viele Unternehmen als komplex auftauchen. Ein Überblick über die grundlegenden Fragen.

Kategorie: IT & Sicherheit Leser: 539Gunter Born , 16. Januar 2025 -

Der Countdown läuft – in weniger als einem Jahr endet die Ära von Windows 10. Microsoft wird am 14. Oktober 2025 den kostenlosen Support einstellen. Für Nutzer bringt dies gravierende Konsequenzen mit sich. Ist es tatsächlich das endgültige Ende von Windows 10? Ja, das ist es. Der abgesagte Support bedeutet: Keine Sicherheitsupdates, keine neuen Funktionen, kein technischer Support mehr.

Kategorie: IT & Sicherheit Kommentare: 1 Leser: 1101Gunter Born , 15. Januar 2025 -

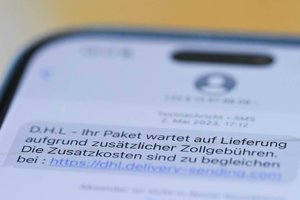

In der deutschen Mobilfunklandschaft gibt es ein besonders perfides Phänomen – die Betrugs-SMS, die sich rund um das Thema Paketdienste dreht. Kaum ein Thema regt die Gemüter so auf wie die Ankündigung eines angeblich erwarteten Päckchens. Die Bundesnetzagentur hat kürzlich alarmierende Zahlen veröffentlicht. Im Jahr 2022 wurden 11.396 schriftliche Beschwerden zu diesem Thema eingereicht Bundesnetzagentur.

Kategorie: IT & Sicherheit Leser: 433Fabiane Herbst , 14. Januar 2025

Seite 1 von 7